A pesar de la nueva tecnología para el acceso y arranque sin llave, los Tesla siguen siendo vulnerables a los ciberataques, según revela un artículo de Wired.

La tecnología de radio de banda ultraancha prometía ser la panacea: no solo iba a sustituir al Bluetooth, sino que también permitiría una seguridad aumentada al acceso y arranque de los coches sin llave. BMW fue de las primeras en incorporarlo a su llave digital en 2021, a la que añadió el adjetivo plus. Ni siquiera hacía falta sacar el iPhone del bolsillo -porque los teléfonos más modernos también la incorporan- para abrir el coche y ponerlo en marcha el BMW iX que estrenaba la tecnología de radio UWB (por las siglas en inglés Ultra Wide Band). En teoría, su alcance es muy corto y así no es posible que la señal de radio se pueda interceptar, lo que evita los llamados ataques de tipo relay (haciéndose pasar por el propietario, con las credenciales "robadas" a través de las ondas de radio de la llave digital).

Sin embargo, un reciente artículo de Wired pone de manifiesto que la práctica de mantener las llaves del coche envueltas en papel de aluminio, que podría parecer una medida de seguridad excesiva y anticuada, sigue siendo necesaria, especialmente para los propietarios de vehículos Tesla.

Vulnerabilidad persistente

Durante al menos una década, los ataques de relay han sido una técnica económica de ciberataque para robar los coches más modernos. Este método permite a los ladrones interceptar la señal de las llaves del coche para desbloquearlo y arrancarlo sin necesidad de acceso físico a las mismas.

La llegada de la tecnología de comunicación de banda ultraancha (UWB) en sistemas de entrada sin llave, implementada en vehículos de alta gama como el Tesla Model 3, se consideró una solución potencial a este problema. Sin embargo, investigadores de la firma de ciberseguridad automotriz GoGoByte, con sede en Beijing, han demostrado que los Tesla equipados con esta tecnología siguen siendo vulnerables.

Solución insuficiente

En un vídeo que compartieron con los periodistas de Wired, los investigadores de GoGoByte mostraron cómo podían llevar a cabo un ataque de relay contra un Tesla Model 3 reciente, equipado con el sistema de entrada sin llave de banda ultraancha. Utilizando menos de cien dólares en equipos de radio, lograron desbloquear y arrancar el coche en segundos. Este hallazgo es preocupante para todo el sector, que creía que UWB haría los coches inmunes a accesos "de guante blanco", ya que la entrada sin llave también controla el inmovilizador del coche, lo que permite a los hackers conducir el vehículo sin restricciones.

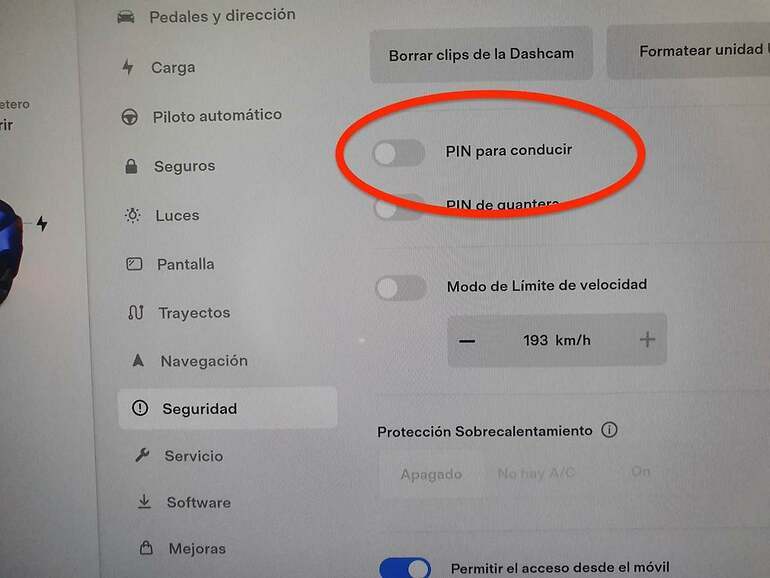

Jun Li, fundador de GoGoByte, enfatizó la necesidad de que los propietarios de Tesla activen la función "PIN para conducir", que requiere un código de cuatro dígitos para arrancar el coche.

Medidas de auto-protección

Los ataques de relay engañan al coche para que detecte la llave del propietario cerca del vehículo, cuando en realidad el ladrón está transmitiendo la señal desde una ubicación remota. El equipo de radio debe de constar de dos antenas, una cerca del coche y otra cerca del propietario (que puede estar tranquilamente en un restaurante), enviándose las señales entre sí. La eficacia de este método ha llevado a muchos propietarios de coches a proteger constantemente sus llaves en jaulas de Faraday (como puede ser envolverlas en papel de aluminio) que bloquean las señales de radio, o bien guardándolas en frigoríficos o microondas, que también ejercen el mismo efecto.

El consorcio CCC cree garantizar la seguridad

A pesar de las promesas de Tesla, los investigadores de GoGoByte encontraron que los modelos recientes aún podían ser hackeados usando Bluetooth, de modo similar a los modelos anteriores. Tesla no pertenece al CCC (Car Connectivity Consortium) que busca la interconexión fácil y segura entre coches y dispositivos. El consorcio agrupa unas 350 empresas, como Apple, Google, Samsung o Xiaomi del lado de los dispositivos, BMW, Honda, Ford, GM, Honda, Hyundai, Mercedes o Toyota de parte de los vehículos. La Digital Key 3.0 es el actual estándar del CCC, que pretende ser inmune a la interceptación de la señal.

Si mantener las llaves envueltas podría ser razonable, hacer lo mismo en el móvil (si se incorpora en él la llave digital), anula toda su practicidad como smartphone. Mientras que Tesla -y otros fabricantes- puedan implementar una solución efectiva contra este tipo de ataques, los expertos recomiendan tomar medidas adicionales para proteger sus coches, activar el PIN-to-drive y proteger llaves y smartphones con envolturas Faraday. Aunque eso conlleve perder la comodidad que pretende el uso sin llave, al menos mientras la tecnología consiga avanzar más deprisa que los hackers. ¿Sucederá alguna vez?

Relacionados

- Tesla se transforma en Airbnb: Musk pretende que sus coches se puedan alquilar cuando no se usen

- Musk quiere convertir a Tesla en una empresa de inteligencia artificial y robótica... y China es el pistoletazo de salida

- Tesla sufre la mayor caída de ingresos en 12 años y promete modelos más baratos para 2025

- Tesla lanza la nueva versión del Model 3 para dominar la industria de los coches eléctricos